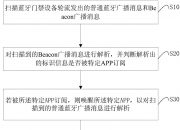

,卡巴斯基通过 mvt-ios(iOS 移动验证工具包)分析问题设备之后,发现攻击者可以通过 iMessage 发送信息,受害者在接收到信息之后,不需要任何用户交互,就能触发系统内漏洞,从而执行任意恶意代码。,

,卡巴斯基通过 mvt-ios(iOS 移动验证工具包)分析问题设备之后,发现攻击者可以通过 iMessage 发送信息,受害者在接收到信息之后,不需要任何用户交互,就能触发系统内漏洞,从而执行任意恶意代码。, ,该漏洞从命令和控制(C&C)服务器下载其它恶意脚本,用于提升自身权限、清理入侵痕迹、窃取用户数据等等。,卡巴斯基表示这种恶意脚本并非持续的,用户重启设备之后就会重置。IT之家援引卡巴斯基报道,截至 2023 年 6 月,该漏洞仅对 iOS 15.7 及此前版本有效。,6 月 2 日消息,根据卡巴斯基发布的最新报告,有攻击者利用 iMessage 来传播恶意软件,

,该漏洞从命令和控制(C&C)服务器下载其它恶意脚本,用于提升自身权限、清理入侵痕迹、窃取用户数据等等。,卡巴斯基表示这种恶意脚本并非持续的,用户重启设备之后就会重置。IT之家援引卡巴斯基报道,截至 2023 年 6 月,该漏洞仅对 iOS 15.7 及此前版本有效。,6 月 2 日消息,根据卡巴斯基发布的最新报告,有攻击者利用 iMessage 来传播恶意软件, 版权声明

本文仅代表作者观点,不代表百度立场。

本文系作者授权百度百家发表,未经许可,不得转载。